De afgelopen dagen zijn er meldingen geweest van ten minste twee ernstige cyberaanvallen op Israëlische bedrijven. Het eerste was gericht tegen het Israëlische softwarebedrijf Amital Data en ongeveer 40 van zijn klanten, en het tweede was tegen Habana Labs, een processorproducent die onder Intel werkt, meldt Haaretz.

De twee aanvallen worden toegeschreven aan de Iraanse hackers Pay2Key, die zich met een snelle en alarmerende snelheid op Israëlische bedrijven richten. Nieuwe details van de aanval, onthuld door OP Innovate, laten zien dat deze veel breder was dan voorheen bekend was.

Cyberintelligentie onderzoek uitgevoerd door OP Innovate en woensdag gepubliceerd, onthult dat de Iraanse hackers erin slaagden in te breken op meer dan 80 doelen op de Israëlische markt.

OP Innovate CEO Omer Pinsker, die het onderzoek leidde, en Shay Pinsker helpen een aantal Israëlische bedrijven als onderdeel van hun responsteams. Door deze toegang zijn ze vooral in staat om verslag uit te brengen over de aanval en de aanvallers. Bronnen binnen het bedrijf zeggen dat ze proberen, met de hulp van de cyberautoriteit van Israël, alle slachtoffers van de aan Iran toegeschreven aanval te vinden en te bereiken, en zelfs andere potentiële doelwitten te waarschuwen.

Volgens het bedrijf waren de hackers, ondanks de relatief ernstige schade die werd veroorzaakt door de aanval, die specifiek gericht was op Israël, zelf geen hackers van het hoogste niveau.

Ze zeggen dat de huidige beoordeling is dat ze erin geslaagd zijn om de Israëlische systemen binnen te dringen met behulp van een of andere externe toegangsdienst – hoogstwaarschijnlijk een VPN of een virtueel privénetwerk – en vervolgens open-codesoftware hebben gebruikt die gratis online beschikbaar is om daadwerkelijk in te breken in de systemen. Dit is een slecht voorteken voor Israël en laat zien hoe kwetsbaar de bedrijven waren, zeggen de onderzoekers.

“Het is erg belangrijk om organisaties beter voorbereid op dergelijke aanvallen te maken”, zegt Pinker, de CEO. “De afgelopen weken hebben we dag en nacht gewerkt om deze golf van aanvallen te stoppen. Als een organisatie zich realiseert dat ze het slachtoffer zijn van een aanval, raden we ze aan om een team voor snelle reacties in te zetten voordat er wijzigingen aan hun systeem worden aangebracht of bestanden worden verwijderd, “zoals gebruikelijk is bij dergelijke aanvallen als onderdeel van aanvallers die proberen hun sporen te verbergen. “Dit zal helpen bij de forensische analyse van de aanval en de motieven ervan”, zegt hij.

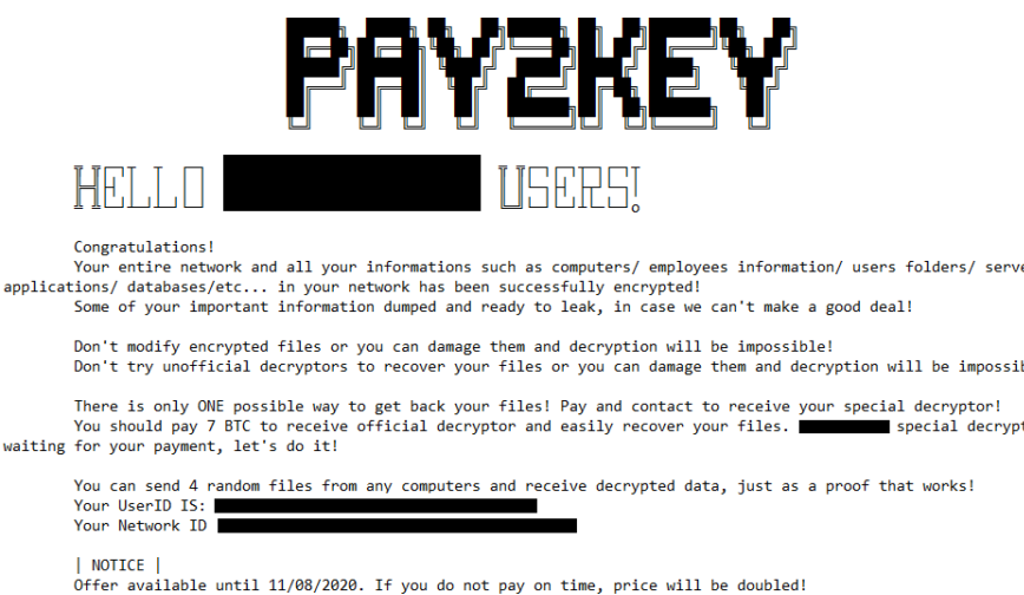

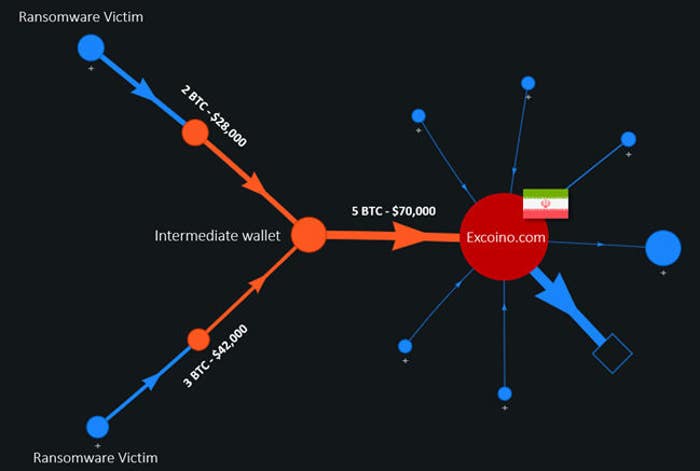

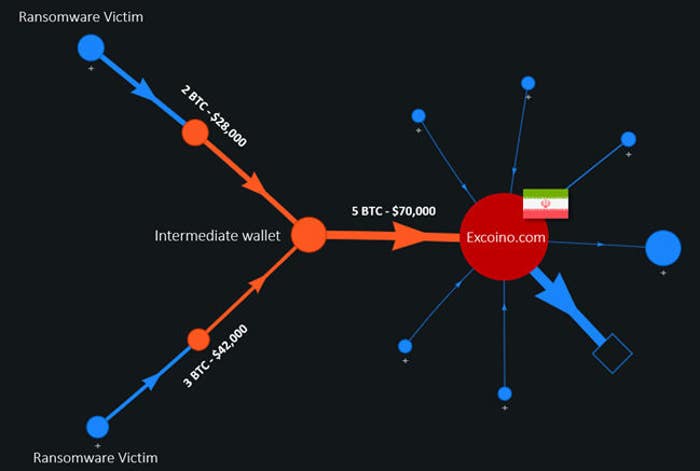

Pay2Key is een Iraanse losgeldbende die zich bijna uitsluitend op Israël richt. De groep is actief sinds november maar heeft al een groot aantal firma’s weten te raken. Hun modus operandi is meestal om een relatief klein bedrag te eisen in ruil voor het vrijgeven van gestolen gegevens, ergens tussen $ 100.000 en $ 130.000. Een evaluatie van de overdracht van Bitcoin naar Pay2Key, uitgevoerd door Check Point en Whitestream, onthulde dat het geld werd verplaatst via een Iraanse cryptocurrency-uitwisseling. Het onthulde ook dat een aantal Israëlische bedrijven het losgeld had betaald.

Als onderdeel van hun onderzoek identificeerden ze wat het IOC-aanvallen wordt genoemd – of indicatoren van compromittering – die hen in staat stellen te begrijpen welke computers of systemen zijn getroffen. Dit kan intern door een bedrijf worden gedaan door alle verschillende bestandsnamen te scannen die door de aanvallers worden gebruikt. Bovendien vonden de onderzoekers een manier om de aanval, althans in zijn huidige vorm, te stoppen door een paar eenvoudige wijzigingen aan te brengen in hun firewall en besturingssysteem. Deze veranderingen maakten het voor de aanvallers onmogelijk om op afstand controle te hebben over wat de command and control-server wordt genoemd.

Deze, evenals andere manieren om de aanval te vertragen of te dwarsbomen, werden door het bedrijf in een soort gids georganiseerd die bedoeld is om andere Israëlische firma’s te helpen herstellen van de aanval.

Met betrekking tot de Amital-aanval is de huidige inschatting dat bij de aanval op het bedrijf en degenen die de software gebruiken, een enorme schat aan informatie is gestolen, hoewel het nog steeds onduidelijk is welke informatie is verkregen. De website van Amital is momenteel offline en naast de cyberautoriteit van Israël adviseert ook het particuliere cyberbedrijf Comsec het bedrijf hoe het van de aanval afkomt.

Twee weken geleden was Shirbit, een vooraanstaande verzekeringsmaatschappij, het doelwit van een aanval die de cyberautoriteit omschreef als een vorm van ‘afpersing’ waarvan anderen zeiden dat deze meer ingegeven was door ideologische dan financiële motieven.

Haaretz heeft de afgelopen weken bericht over een aantal cyberaanvallen en de toenemende overloop van technieken die door cybercriminelen worden gebruikt naar de offensieve cyberarena. Over Pay2Key zei Lotem Finkelstein, hoofd cyberintelligentie bij CheckPoint, tegen Omer Benjakob van Haaretz dat “ransomware onmiddellijk wordt geassocieerd met cybercriminaliteit en geld, en terecht. Ransomware dient echter meer drijfveren dan alleen financiële voordelen.

“We hebben bijvoorbeeld gezien dat hacktivisten ransomware gebruiken om specifieke berichten naar de beoogde organisatie te sturen, of om een bepaald idee te dienen”, zegt hij. “Dit was het geval met de Pay2Key-ransomware, waar een onbekende Iraanse groep hackers voornamelijk Israëlische bedrijven aanviel met geavanceerde ransomware. Hoewel ze er alles aan deden om het losgeld te innen, suggereren de geopolitieke kenmerken van de aanval ook dat de hackers ook ideologisch gedreven waren.”

Ontvang gratis onze nieuwsbrieven!